PowerShell

Большая база заметок PowerShell на русском языке.

PowerShell - это объектно-ориентированный и кроссплатформенный язык программирования с открытым исходным кодом (начиная с 6-ой версии Core). Он способен напрямую взаимодействовать с классами и методами C# через платформу .NET, что позволяет создавать программы с графическим интерфейсом на базе WinForms или WPF, TUI на базе Terminal.Gui, веб-сервера и REST API с помощью класса HttpListener или Pode framework, управлять браузером с помощь библиотеки Selenium, базами данных (поддерживается большенство СУБД через ODBC драйверы или .NET коннекторы) и языками разметки (нативная поддержка XML, JSON и CSV, а также другими с помощью модулей или парсинг HTML через библиотеку HAP) как с любыми другими объектами за счет типовой экосистемы взаимодействия. Такой язык в первую очередь будет полезен DevOps инженерам и системным администраторам, так как является незаменимым инструментом для автоматизации Windows систем, управления облачной инфрастуры Microsoft Azure и компонентами Windows Server, такими как Hyper-V, Active Directory, MS Exchange, DNS, DHCP, SMB и другими.

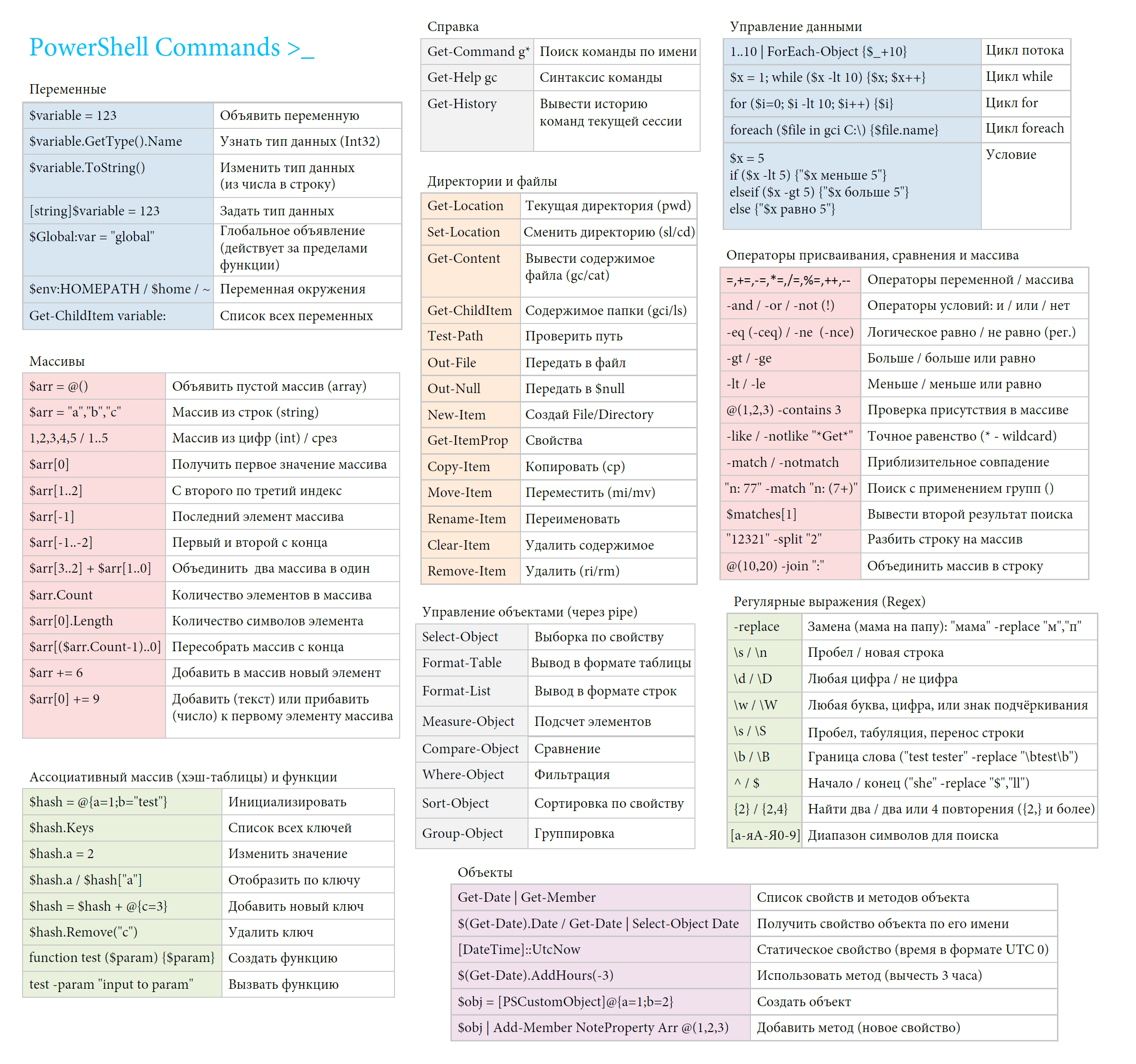

Cheat-Sheet

Help

Get-Verb действия/глаголы, утвержденные для использования в командлетах

Get-Command *Language* поиск команды по имени

(Get-Command Get-Language).Module узнать к какому модулю принадлежит команда

Get-Command Get-Content | fl Module,DLL узнать принадлежность команды к модулю и dll

Get-Command -Module LanguagePackManagement отобразить список команд указанного модуля

(Get-Module LanguagePackManagement).ExportedCommands.Values отобразить список команд указанного модуля

Get-Language | Get-Member отобразить список методов команды (действия), объекты вывода и Event (события объектов: Click)

(Get-Help Get-Service).Aliases узнать псевдонимом команды

Get-Alias gsv узнать имя команды по псевдониму

Get-Help Get-Service синтаксис

Get-Help Get-Service -Parameter * описание всех параметров

Get-Help Get-Service -Online

Get-Help Get-Service -ShowWindow описание параметров в GUI с фильтрацией

Show-Command вывести список команд в GUI

Show-Command Get-Service список параметров команды в GUI

Invoke-Expression iex принимает текст для выполнения в консоли как команды

$PSVersionTable текущая версия PowerShell

Set-ExecutionPolicy Unrestricted

Get-ExecutionPolicy

$Metadata = New-Object System.Management.Automation.CommandMetaData (Get-Command Get-Service) получить информацию о командлете

[System.Management.Automation.ProxyCommand]::Create($Metadata) исходный код функции

Object

Variable

$var = Read-Host "Enter" ручной ввод

$pass = Read-Host "Enter Password" -AsSecureString скрывать набор

$global:path = "\\path" задать глобальную переменную, например в функции

$using:srv использовать переменную текущей сесси в Invoke-сессии

Get-Variable отобразить все переменные

ls variable:/ отобразить все переменные

Get-Variable *srv* найти переменную по имени

Get-Variable -Scope Global отобразить все глобальные переменные

Get-Variable Error последняя команда с ошибкой

Remove-Variable -Name * очистить все переменные

$LASTEXITCODE содержит код вывода последней запущенной программы, например ping. Если код возврата положительный (True), то $LastExitCode = 0

ENV

Get-ChildItem Env: отобразить все переменные окружения

$env:PSModulePath директории импорта модулей

$env:userprofile

$env:computername

$env:username

$env:userdnsdomain

$env:logonserver

([DirectoryServices.ActiveDirectory.Forest]::GetCurrentForest()).Name

[Environment]::GetFolderPath('ApplicationData')

History

Get-History история команд текущей сессии

(Get-History)[-1].Duration.TotalSeconds время выполнения последней команды

(Get-PSReadLineOption).HistorySavePath путь к сохраненному файлу с 4096 последних команд (из модуля PSReadLine)

Get-Content (Get-PSReadlineOption).HistorySavePath | Select-String Get поиск по содержимому файла (GREP)

Set-PSReadlineOption -MaximumHistoryCount 10000 изменить количество сохраняемых команд в файл

Get-PSReadLineOption | select MaximumHistoryCount

Set-PSReadlineOption -HistorySaveStyle SaveNothing отключить ведение журнала

F2 переключиться с InlineView на ListView

Clipboard

Set-Clipboard $srv скопировать в буфер обмена

Get-Clipboard вставить

Write-Host

Write-Host -BackgroundColor Green "Test:" -NoNewline # изменить цвет фона и запретить перенос строки

Write-Host " True" -ForegroundColor Green # данная строка будет печататься продолжая предыдущую с новыми параметрами цвета (фон по умолчанию, изменяем цвет текста)

Write-Error "False"

Write-Warning "False"

Write-Progress

foreach ($n in 1..100)

for

for ($i = 0; $i -le 100; $i+=10)

Array

$srv = @("server-01", "server-02") создать массив

$srv += @("server-03") добавить в массив новый элемент

$srv.Count отобразить кол-во элементов в массиве

Out-String построчный вывод

Index

$srv[0] вывести первое значение элемента массива

$srv[0] = Name замена элемента в массиве

$srv[0].Length узнать кол-во символов первого значения в массиве

$srv[10..100] срез

$array = "a","b","c","d"

$num = 0

foreach ($a in $array)

HashTable

$hashtable =

$hashtable +=

$hashtable.Keys список всех ключей

$hashtable["User"] получить значение (Values) по ключу

$hashtable["User"] = "Test" изменить

$hashtable.Remove("User") удалить ключ

Collections/List

$Collections = New-Object System.Collections.Generic.List[System.Object]

$Collections.Add([PSCustomObject])

PSCustomObject

$CustomObject = [PSCustomObject][ordered]

Add and Remove Property

$CustomObject | Add-Member –MemberType NoteProperty –Name Arr –Value @(1,2,3) добавить свойство/стобец

$CustomObject.Arr = @(1,3,5) изменить содержимое

$CustomObject.PsObject.Properties.Remove('User') удалить Property

Add Method

$ScriptBlock =

$CustomObject | Add-Member -Name "TestMethod" -MemberType ScriptMethod -Value $ScriptBlock

$CustomObject | Get-Member

$CustomObject.TestMethod()

Class

Class CustomClass

$Class = New-Object -TypeName CustomClass

$Class.User = $env:username

$Class.Server = $env:computername

$Class.Start(1)

Pipeline

$CustomObject | Add-Member -MemberType NoteProperty -Name "Type" -Value "user" -Force добавление объкта вывода NoteProperty

$CustomObject | Add-Member -MemberType NoteProperty -Name "User" -Value "admin" -Force изменеие содержимого для сущности объекта User

ping $srv | Out-Null перенаправить результат вывода в Out-Null

Select-Object

Get-Process | Select-Object -Property * отобразить все доступные объекты вывода

Get-Process | select -Unique "Name" удалить повторяющиеся значения в массиве

Get-Process | select -ExpandProperty ProcessName преобразовать из объекта-коллекции в массив (вывести содержимое без наименовая столбца)

(Get-Process | ? Name -match iperf).Modules список используемых модулей процессом

Expression

Get-Process | Sort-Object -Descending CPU | select -first 10 ProcessName, # сортировка по CPU, вывести первых 10 значений (-first)

,

,

Select-String

$(ipconfig | Select-String IPv4) -replace ".+: " | Where-Object {$_ -match "^172."} узнать только IP

$Current_IP = Get-Content $RDCMan_RDG_PATH | Select-String $RDCMan_Display_Name -Context 0,1 получить две строки

$Current_IP = $Current_IP.Context.DisplayPostContext[0] -replace ".+<name>|<\/name>" забрать только вторую строку и удалить тэги

Format-List/Format-Table

Get-Process | fl ProcessName, StartTime

Get-Process | ft ProcessName, StartTime -Autosize автоматическая группировка размера столбцов

Measure-Object

Get-Process | Measure | select Count кол-во объектов

Get-Process | Measure -Line -Word -Character кол-во строк, слов и Char объектов

Get-Process | Measure-Object PM -sum | Select-Object Count,@{Name="MEM_MB"; Expression={[int]($_.Sum/1mb)}} кол-во процессов и общий объем занятой памяти в МБайт

Compare-Object

Compare-Object -ReferenceObject (Get-Content -Path .\file1.txt) -DifferenceObject (Get-Content -Path .\file2.txt) сравнение двух файлов

$group1 = Get-ADGroupMember -Identity "Domain Admins"

$group2 = Get-ADGroupMember -Identity "Enterprise Admins"

Compare-Object -ReferenceObject $group1 -DifferenceObject $group2 -IncludeEqual сравнение друх объектов == нет изменений

<= есть изменения в $group1

=> есть изменения в $group2

Where-Object (?)

Get-Process | Where-Object {$_.ProcessName -match "zabbix"} фильтрация/поиск процессов по имени свойства объекта

Get-Process | where CPU -gt 10 | Sort-Object -Descending CPU вывести объекты, где значения CPU больше 10

Get-Process | where WS -gt 200MB отобразить процессы где WS выше 200МБ

Get-Service | where Name -match "zabbix" поиск службы

Get-Service -ComputerName $srv | Where {$_.Name -match "WinRM"} | Restart-Service перезапустить службу на удаленном компьютере

(Get-Service).DisplayName вывести значения свойства массива

netstat -an | where {$_ -match 443}

netstat -an | ?{$_ -match 443}

(netstat -an) -match 443

Sort-Object

Get-Process | Sort-Object -Descending CPU | ft обратная (-Descending) сортировка по CPU

Get-Process | Sort-Object -Descending cpu,ws сортировка по двум свойствам

$path[-1..-10] обратная сборка массива без сортировки

$arr = @(1..20); $arr[$($arr.Count - 1)..0] пересобрать массив с конца

Last/First

Get-Process | Sort-Object -Descending CPU | select -First 10 вывести первых 10 объектов

Get-Process | Sort-Object -Descending CPU | select -Last 10 вывести последних 10 объектов

Group-Object

$Groups = Get-CimInstance -Class Win32_PnPSignedDriver |

Select-Object DriverProviderName, FriendlyName, Description, DriverVersion, DriverDate |

Group-Object DriverProviderName, FriendlyName, Description, DriverVersion, DriverDate

| Format-Table

Property

$srv.Count кол-во элементов в массиве

$srv.Length содержит количество символом строки переменной [string] или количество значений (строк) объекта

$srv.Chars(2) отобразить 3-й символ в строке

$srv[2] отобразить 3-ю строку в массиве

Method

$srv = "127.0.0.1"

$srv.Insert(0,"https://") добавить значение перед первым символом

$srv.Substring(4) удалить (из всего массива) первые 4 символа

$srv.Remove(3) удалить из всего массива все после 3 символа

$string = "123" создать строку

$int = [convert]::ToInt32($string) преобразовать строку в тип данных число

[string]::Concat($text,$num) объеденить переменные в одну строку

[string]::Join(":",$text,$num) объеденить используя разделитель

[string]::Compare($text,$num,$true) выдает 0 при совпадении или 1/-1 при несовпадении, $true (без учета регистра) или $false (с учетом регистра)

[string]::Equals($text,$num) производит сравнение двух строк и выдает $true при их совпадении или $false при несовпадении

[string]::IsNullOrEmpty($text) проверяет наличие строки, если строка пуста $true, если нет $false

[string]::IsNullOrWhiteSpace($text2) проверяет на наличие только символов пробел, табуляция или символ новой строки

Error

$Error выводит все ошибки текущего сеанса

$Error[0].InvocationInfo развернутый отчет об ошибке

$Error.clear()

$LASTEXITCODE результат выполнения последней команды (0 - успех)

exit 1 код завершения, который возвращается $LASTEXITCODE

ExecutionStatus

[-1] | Select-Object ,ExecutionStatus,CommandLine # посчитать время работы последней [-1] (или Select-Object -Last 1) выполненной команды и ее узнать статус

Measure-Command

$(Measure-Command {ping ya.ru}).TotalSeconds получить время выполнения в секундах

DateTime

[DateTime]::UtcNow время в формате UTC 0

$(Get-Date).AddHours(-3) вычесть три часа из текущего времени

$Date = $(Get-Date -Format "dd/MM/yyyy HH:mm:ss") изменить формат отображения времени

$Date = Get-Date -f "dd/MM/yyyy" получаем тип данных [string] $($Date.GetType().Name)

$Date = "19.05.2024"

[DateTime]$Date = Get-Date "$Date" преобразовать строку подходящую под формат даты в тип данных [DateTime]

$BeforeDate = Get-Date "12.05.2024"

[int32]$days=$($Date - $BeforeDate).Days посчитать разницу в днях

"5/7/07" -as [DateTime] преобразовать входные данные в тип данных [DateTime]

TimeSpan

New-TimeSpan -Start $(Get-Date) -End $($(Get-Date).AddMinutes(+1)) получить разницу во времени

$TimeZone = (Get-TimeZone).BaseUtcOffset.TotalMinutes получить разницу в минутах от текущего часового пояса относительно UTC 0

$UnixTime = (New-TimeSpan -Start (Get-Date "01/01/1970") -End ((Get-Date).AddMinutes(-$tz))).TotalSeconds вычесть минуты для получения UTC 0

$TimeStamp = ([string]$UnixTime -replace "\..+") + "000000000" получить текущий TimeStamp

Format

HH # Часы в 24-часовом формате (00 до 23)

hh # Часы в 12-часовом формате (01 до 12)

mm # Минуты (00 до 59)

ss # Секунды (00 до 59)

tt # Десигнатор (AM/PM)

fff # Миллисекунды (000 до 999)

d # День месяца без ведущего нуля (1-31)

dd # День месяца с ведущим нулём (01-31)

ddd # Сокращённое название дня недели (например, "Пн")

dddd # Полное название дня недели (например, "Понедельник")

M # Номер месяца без ведущего нуля (1-12)

MM # Номер месяца с ведущим нулём (01-12)

MMM # Сокращённое название месяца (например, "Янв")

MMMM # Полное название месяца (например, "Январь")

y # Год без века (0-99)

yy # Год без века с ведущим нулём (00-99)

yyyy # Год с веком (например, 2024)

g # Период или эра (например, "н.э.")

Timer

$start_time = Get-Date зафиксировать время до выполнения команды

$end_time = Get-Date зафиксировать время по завершению

$time = $end_time - $start_time высчитать время работы скрипта

$min = $time.minutes

$sec = $time.seconds

Write-Host "$min минут $sec секунд"

$timer = [System.Diagnostics.Stopwatch]::StartNew() запустить таймер

$timer.IsRunning статус работы таймера

$timer.Elapsed.TotalSeconds отобразить время с момента запуска (в секундах)

$timer.Stop() остановить таймер

Regex

. # Обозначает любой символ, кроме новой строки

\ # Экранирует любой специальный символ (метасимвол). Используется, если нужно указать конкретный символ, вместо специального ({ } [ ] / \ + * . $ ^ | ?)

\A (^) # Начало строки

\Z ($) # Конец строки

\n # Новая строка

\s # Пробел (эквивалент " "), табуляция, перенос строки

\S # Не пробел

\d # Число от 0 до 9 (20-07-2022 эквивалент: "\d\d-\d\d-\d\d\d\d")

\D # Обозначает любой символ, кроме числа (цифры). Удаления всех символов, кроме цифр: [int]$("123 test" -replace "\D")

\w # Любая буква латиницы, цифра, или знак подчёркивания (от "a" до "z" и от "A" до "Z" или число от 0 до 9)

\W # Не латиница, не цифра, не подчёркивание

\b # Граница слова. Применяется когда нужно выделить, что искомые символы являются словом, а не частью другого слова

\B # Не граница слова

\A # Начало текста

\Z # Конец текста

+ # Повторяется 1 и более раз (\s+)

| # Или. Соединяет несколько вариантов

() # В круглые скобки заключаются все комбинации с "или" и поиск начала и конца строк

[] # поиск совпадения любой буквы, например, [A-z0-9] от A до z и цифры от 0 до 9 ("192.168.1.1" -match "192.1[6-7][0-9]")

[^ ] # Исключает из поиска символы указанные в квадратных скобках

{ } # Квантификатор в фигурных скобках, указывает количество повторений символа слева на право (от 1 до 25 раз)

\d{2} # Найти две цифры

\d{2,4} # Найти две или четыре

{4,} # Найти четыре и более

Якори

^ или \A определяет начало строки ($url -replace '^','https:' - добавить текст в начало строки)

$ или \Z обозначают конец строки ($ip -replace "\d{1,3}$","0")

(?=text) поиск слова слева. Пишем слева на право от искомого (ищет только целые словосочетания - "Server:\s(.{1,30})\s(?=$username)")

(?<=text) поиск слова справа ($in_time -replace ".+(?<=Last)" - удалить все до Last)

(?!text) не совпадает со словом слева

(?<!text) не совпадает со словом справа

$test = "string"

$test -replace ".{1}$" удалить любое кол-во символов в конце строки

$test -replace "^.{1}" удалить любое кол-во символов в начале строки

Группы захвата

$date = '12.31.2021'

$date -replace '^(\d{2}).(\d{2})','$2.$1' поменять местами

$1 содержимое первой группы в скобках

$2 содержимое второй группы

-replace "1","2" замена элементов в индексах массива (везде где присутствует 1, заменить на 2), для удаления используется только первое значение

-split " " преобразовать строку в массив, разделителем указан пробел, которой удаляется ($url.Split(“/”)[-1])

-join " " преобразовать массив (коллекцию) в единую строку (string), добавить разделителем пробел

@(1,2,3) -contains 3 проверить, что элемент справа содержится в массиве слева

@(1,2) -notcontains 3 проверить, что элемент справа не содержится в массиве слева

-like *txt* поиск по маскам wildcard, выводит значение на экран

-match txt поиска по шаблонам, проверка на соответствие содержимого текста

-match "zabbix|rpc" условия, для поиска по нескольким словам

-NotMatch проверка на отсутствие вхождения \

Matches

"num: 777" -match "num: ([0-9]+)" | Out-Null

$Matches[1] выводим только номер

$ip = "192.168.10.1"

$ip -match "(\.\d{1,3})\.\d{1,2}" True

$Matches отобразить все подходящие переменные последнего поиска, которые входят и не входят в группы ()

$String = "09/14/2017 12:00:27 - mtbill_post_201709141058.txt 7577_Delivered: OK"

$String -Match ".*(?=\.txt)" | Out-Null

$Matches[0][-4..-1] -Join ""

$string.Substring($string.IndexOf(".txt")-4, 4) 2-й вариант (IndexOf)

Форматирование

[string]::Format("{1} {0}","Index0","Index1")

"{1} {0}" -f "Index0","Index1"

"{0:###-##-##}" -f 1234567 записать число в другом формате (#)

"{0:0000}" -f 123 вывести число в формате не меньше 4 знаков (0123)

"{0:P0}" -f (220/1000) посчитать в процентах (P)

"{0:P}" -f (512MB/1GB) сколько % составляет 512Мб от 1Гб

"{0:0.0%}" -f 0.123 умножить на 100%

$gp = Get-Process | sort cpu -Descending | select -First 10

foreach ($p in $gp)

Условный оператор

$rh = Read-Host

if ($rh -eq 1) elseif (

$rh -eq 2

) else

Если условие if () является истенным ($True), выполнить действие в {}

Если условие if () является ложным ($False), выполнить действие не обязательного оператора else

Условие Elseif идёт после условия if для проверки дополнительных условий перед выполнение оператора else. Оператор, который первый вернет $True, отменит выполнение следующих дополнительных условий

Если передать переменную в условие без оператора, то будет проверяться наличие значения у переменной на $True/$False \

if (.TcpTestSucceeded) else

Логические операторы сравнения

-eq равно (equal)

-ceq учитывать регистр

-ne не равно (not equal)

-cne не равно учитывая регистр

-gt больше (greater)

-ge больше или равно

-lt меньше (less)

-le меньше или равно

-in проверить на наличие (5 -in @(1,2,3,4,5))

-NOT логическое НЕТ !(Test-Path $path)

-and логическое И

-or логическое ИЛИ \

if ((($1 -eq 1) -and ($2 -eq 2)) -or ($1 -ne 3)) else # два условия: (если $1 = 1 И $2 = 2) ИЛИ $1 не равно 3 вернуть $true

Pipeline Operators

Write-Output "First" && Write-Output "Second" две успешные команды выполняются

Write-Error "Bad" && Write-Output "Second" первая команда завершается ошибкой, из-за чего вторая команда не выполняется

Write-Error "Bad" || Write-Output "Second" первая команда завершается ошибкой, поэтому выполняется вторая команда

Write-Output "First" || Write-Output "Second" первая команда выполнена успешно, поэтому вторая команда не выполняется

Invocation Operator

$addr = "8.8.8.8"

$ping = "ping"

& $ping $addr запускает текст как команду

& $ping $addr & запустить команду в фоне

(Get-Job)[-1] | Receive-Job -Keep

DataType

$srv.GetType() узнать тип данных

$srv -is [string] проверка на соответствие типа данных

$srv -isnot [System.Object] проверка на несоответствие

[Object] массив (BaseType:System.Array)

[DateTime] формат времени (BaseType:System.ValueType)

[Bool]/[Boolean] логическое значение ($True/$False) или 1/0 (1 бит) наличие/отсуствие напряжения

[Byte] 8-битное (1 байт) целое число без знака (0..255)

[Int16] 16-битное знаковое целое число от -32767 до 32767 (тип данных WORD 0..65535)

[Int] 32-битное (4 байта) знаковое целое число от –2147483648 до 2147483647 (DWORD)

[Int64] 64-битное от -9223372036854775808 до 9223372036854775808 (LWORD)

[Decimal] 128-битное десятичное значение от –79228162514264337593543950335 до 79228162514264337593543950335

[Single] число с плавающей запятой (32-разрядное)

[Double] число с плавающей запятой с двойной точностью (64-разрядное)

[String] неизменяемая строка символов Юникода фиксированной длины (BaseType:System.Object)

Math

[math] | Get-Member -Static

[math]::Pow(2,4) 2 в 4 степени

[math]::Truncate(1.8) грубое округление, удаляет дробную часть

[math]::Ceiling(1.8) округляет число в большую сторону до ближайшего целого значения

[math]::Floor(-1.8) округляет число в меньшую сторону

[math]::Min(33,22) возвращает наименьшее значение двух значений

[math]::Max(33,22) возвращает наибольшее значение двух значений

Round

[double]::Round(87.5, 0) 88 (нечетное), в .NET по умолчанию используется округление в средней точке ToEven, где *.5 значения округляются до ближайшего четного целого числа

[double]::Round(88.5, 0) 88 (четное)

[double]::Round(88.5, 0, 1) 89 (округлять в большую сторону)

[double]::Round(1234.56789, 2) округлить до 2 символов после запятой

ToString

(4164539/1MB).ToString("0.00") разделить на дважды на 1024/1024 и округлить до 3,97

Char

[Char] cимвол Юникода (16-разрядный)

$char = $srv.ToCharArray() разбить строку [string] на массив [System.Array] из букв

Function

Switch function

$MMM = Get-Date -UFormat "%m"

switch($MMM)

Switch param

(

[switch]$param

)

fun-switch -param

psm1 (module file and parameters)

Get-Function -Text Text1

Get-Function -Text Text2 -Provider Test2 -Number 3

psd1 (module description file)

Bit

Двоичное Десятичное

1 1

10 2

11 3

100 4

101 5

110 6

111 7

1000 8

1001 9

1010 10

1011 11

1100 12

1101 13

1110 14

1111 15

1 0000 16

Двоичное Десятичное Номер разряда

1 1 0

10 2 1

100 4 2

1000 8 3

1 0000 16 4

10 0000 32 5

100 0000 64 6

1000 0000 128 7

1 0000 0000 256 8

Из двоичного => десятичное (1-й вариант по таблице)

1001 0011 = 1000 0000 + 1 0000 + 10 + 1 = 128 + 16 + 2 + 1 = 147

2-й вариант

7654 3210 (разряды двоичного выражения) = (1*2^7)+(0*2^6)+(0*2^5)+(1*2^4)+(0*2^3)+(0*2^2)+(1*2^1)+(1*2^0) = 147

[math]::Pow(2,7) + [math]::Pow(2,4) + [math]::Pow(2,1) + [math]::Pow(2,0) = 147` исключить 0 и сложить степень

Из десятичного => двоичное (1-й вариант по таблице)

347 вычесть ближайшие 256 = 91 (+ 1 0000 0000 забрать двоичный остаток)

91 - 64 = 27 ближайшее 16 (+ 100 0000)

27 - 16 = 11 ближайшее 8 (+ 1 0000)

11 - 8 = 3 ближайшее 2 (+ 1000)

3 - 2 = 1 (+ 10)

1 - 1 = 0 (+ 1)

1 0101 1011

2-й вариант

Последовательное деления числа на 2, предворительно забирая остаток для получения четного числа в меньшую сторону

347 - 346 = остаток 1, (347-1)/2 = 173

173 - 172 = остаток 1, (172-1)/2 = 86

86 - 86 = остаток 0, 86/2 = 43

43 - 42 = остаток 1, (43-1)/2 = 21

21 - 20 = остаток 1, (21-1)/2 = 10

10 - 10 = остаток 0, 10/2 = 5

5 - 4 = остаток 1, (5-1)/2 = 2

2 - 2 = остаток 0, 2/2 = 1

1 - 2 = остаток 1, (1-1)/2 = 0

Результат деления записывается снизу вверх

Bit Convertor

ConvertTo-Bit 347

ConvertFrom-Bit 10010011

Get-Process pwsh | fl ProcessorAffinity привязка процесса к ядрам, представляет из себя битовую маску (bitmask), где каждому биту соответствует ядро процессора. Если для ядра отмечено сходство (affinity), то бит выставляется в 1, если нет — то в 0. Например, если выбраны все 16 ядер, то это 1111 1111 1111 1111 или 65535.

$(Get-Process pwsh).ProcessorAffinity = 15 0000000000001111 присвоить 4 первых ядра

$(Get-Process pwsh).ProcessorAffinity = 61440 1111000000000000 присвоить 4 последних ядра

$(Get-Process pwsh).ProcessorAffinity = (ConvertFrom-Bit 1111000000000000)

Cycle

Foreach

$list = 100..110 создать массив из цифр от 100 до 110

foreach ($srv in $list) {ping 192.168.3.$srv -n 1 -w 50} $srv хранит текущий элемент из $list и повторяет команду до последнего элемента в массиве

$foreach.Current текущий элемент в цикле

$foreach.Reset() обнуляет итерацию, перебор начнется заново, что приводит к бесконечному циклу

$foreach.MoveNext() переход к следующему элементу в цикле

ForEach-Object (%)

100..110 | %

% передать цикл через конвеер (ForEach-Object)

$_ переменная цикла и конвеера ($PSItem)

gwmi Win32_QuickFixEngineering | where {$_.InstalledOn.ToString() -match "2022"} | %{($_.HotFixID.Substring(2))} gwmi создает массив, вывод команды передается where для поиска подходящих под критерии объектов. По конвееру передается в цикл для удаления первых (2) символов методом Substring из всех объектов HotFixID.

While

$srv = "yandex.ru"

$out2 = "Есть пинг"

$out3 = "Нет пинга"

$out = $false # предварительно сбросить переменную, While проверяет условие до запуска цикла

While ($out -eq $false)

while ($True)

Try-Catch-Finally

Try

Catch # выводит в случае ошибки (вместо ошибки)

finally # выполняется в конце в любом случае

Files

Get-Content $home/desktop\test.txt -Wait аналог tail

Test-Path $path проверить доступность пути

Get-FileHash -Algorithm SHA256 "$path" узнать хэш файла по алгоритму sha256

Get-ChildItem $path -Filter *.txt -Recurse отобразить содержимое каталога (Alias: ls/gci/dir) и дочерних каталогов (-Recurse) и отфильтровать вывод

Get-Location отобразить текущие месторасположение (Alias: pwd/gl)

Set-Location $path перемещение по каталогам (Alias: cd/sl)

Invoke-Item $path открыть файл (Alias: ii/start)

Get-ItemProperty $env:userprofile\Documents\dns-list.txt | select FullName,Directory,Name,BaseName,Extension свойтсва файла

Get-ItemProperty -Path $path\* | select FullName,CreationTime,LastWriteTime свойства файлов содержимого директории, дата их создания и последнего изменения

New-Item -Path "C:\test\" -ItemType "Directory" создать директорию (Alias: mkdir/md)

New-Item -Path "C:\test\file.txt" -ItemType "File" -Value "Добавить текст в файл" создать файл

"test" > "C:\test\file.txt" заменить содержимое

"test" >> "C:\test\file.txt" добавить строку в файл

New-Item -Path "C:\test\test\file.txt" -Force ключ используется для создания отсутствующих в пути директорий или перезаписи файла если он уже существует

Move-Item перемещение объектов (Alias: mv/move)

Remove-Item "$path\" -Recurse удаление всех файлов внутри каталога, без запроса подверждения (Alias: rm/del)

Remove-Item $path -Recurse -Include "*.txt","*.temp" -Exclude "log.txt" удалить все файлы с расширением txt и temp ([Array]), кроме log.txt

Rename-Item "C:\test\*.*" "*.jpg" переименовать файлы по маске (Alias: ren)

Copy-Item копирование файлов и каталогов (Alias: cp/copy)

Copy-Item -Path "\\server-01\test" -Destination "C:\" -Recurse копировать директорию с ее содержимым (-Recurse)

Copy-Item -Path "C:\*.txt" -Destination "C:\test\" знак ’' в конце Destination используется для переноса папки внутрь указанной, отсутствие, что это новое имя директории

Copy-Item -Path "C:\*" -Destination "C:\test\" -Include '*.txt','*.jpg' копировать объекты с указанным расширением (Include)

Copy-Item -Path "C:\*" -Destination "C:\test\" -Exclude '*.jpeg' копировать объекты, за исключением файлов с расширением (Exclude)

$log = Copy-Item "C:\*.txt" "C:\test\" -PassThru вывести результат копирования (логирование) в переменную, можно забирать строки с помощью индексов $log[0].FullName

Unblock-File "script.ps1" разблокирует файлы скриптов PowerShell скачанных из Интернета, чтобы их можно было запустить, даже если политика выполнения PowerShell в режиме RemoteSigned

Clear-env-Temp-14-days

$ls = Get-Item $env:TEMP\*.tmp # считать все файлы с указанным расширением

$date = (Get-Date).AddDays(-14)

foreach ($l in $ls)

System.IO.File

$file = [System.IO.File]::Create("$home\desktop\test.txt") создать файл

$file.Close() закрыть файл

[System.IO.File]::ReadAllLines("$home\desktop\test.txt") прочитать файл

$file = New-Object System.IO.StreamReader("$home\desktop\test.txt") файл будет занят процессом PowerShell

$file | Get-Member

$file.ReadLine() построчный вывод

$file.ReadToEnd() прочитать файл целиком

Read/Write Bytes

$file = [io.file]::ReadAllBytes("$home\desktop\powershell.jpg") метод открывает двоичный файл, считывает его в массив байт и закрывает файл

[io.file]::WriteAllBytes("$home\desktop\tloztotk-2.jpg",$file) сохранить байты в файл (можно использовать для выгрузки двоичных файлов из БД)

Archive

Microsoft.PowerShell.Archive

Compress-Archive -Path $srcPath -DestinationPath "$($srcPath).zip" -CompressionLevel Optimal архивировать (по исходному пути и названию с добавлением расширения)

Expand-Archive -Path $zip разархивировать

Expand-Archive -Path $zip -DestinationPath $dstPath указать путь извлечения

Expand-Archive -Path $zip -OutputPath $dstPath

System.IO.Compression.FileSystem

WinRAR

cd "$home\Downloads"

Expand-ArchivePassword archive.rar qwe123

File descriptor

$url = "https://download.sysinternals.com/files/Handle.zip"

Invoke-RestMethod $url -OutFile "$env:TEMP\handle.zip"

Expand-ArchiveFile -Path "$env:TEMP\handle.zip" -DestinationPath "$home\Documents" -FileName "handle.exe" извлекаем выбранный файл из архива

Remove-Item "$env:TEMP\handle.zip"

$handle = "$home\Documents\handle.exe"

$test = New-Object System.IO.StreamReader("$home\desktop\test.txt") занять файл текущим процессом pwsh ($pid)

$SearchProcess = & $handle "C:\Users\Lifailon\Desktop\test.txt" -nobanner -u -v | ConvertFrom-Csv вывести список дескрипторов по пути к файлу (имя процесса, его PID и пользователь который запустил)

Stop-Process $SearchProcess.PID завершить процесс, который удерживал файл

Console-Menu

# Импортируем модуль PS-Menu в текущую сессию из репозитория GitHub

$module = "https://raw.githubusercontent.com/chrisseroka/ps-menu/master/ps-menu.psm1"

Invoke-Expression

Пример навигации по директориям в системе используя меню:

ls-menu

ls-menu $home

ls-menu "D:\"

Credential

$Cred = Get-Credential сохраняет креды в переменные $Cred.Username и $Cred.Password

$Cred.GetNetworkCredential().password извлечь пароль

cmdkey /generic:"TERMSRV/$srv" /user:"$username" /pass:"$password" добавить указанные креды аудентификации на на терминальный сервер для подключения без пароля

mstsc /admin /v:$srv авторизоваться

cmdkey /delete:"TERMSRV/$srv" удалить добавленные креды аудентификации из системы

rundll32.exe keymgr.dll,KRShowKeyMgr хранилище Stored User Names and Password

Get-Service VaultSvc служба для работы Credential Manager

Install-Module CredentialManager установить модуль управления Credential Manager к хранилищу PasswordVault из PowerShell

[System.Net.ServicePointManager]::SecurityProtocol = [System.Net.SecurityProtocolType]'Tls11,Tls12' для устаноки модуля

Get-StoredCredential получить учетные данные из хранилища Windows Vault

Get-StrongPassword генератор пароля

New-StoredCredential -UserName test -Password "123456" добавить учетную запись

Remove-StoredCredential удалить учетную запись

$Cred = Get-StoredCredential | where {$_.username -match "admin"}

$pass = $cred.password

$BSTR = [System.Runtime.InteropServices.Marshal]::SecureStringToBSTR($pass)

[System.Runtime.InteropServices.Marshal]::PtrToStringAuto($BSTR)

Out-Gridview

Get-Service -cn $srv | Out-GridView -Title "Service $srv" -OutputMode Single –PassThru | Restart-Service перезапустить выбранную службу

Out-File

Read-Host –AsSecureString | ConvertFrom-SecureString | Out-File "$env:userprofile\desktop\password.txt" писать в файл. Преобразовать пароль в формат SecureString с использованием шифрования Windows Data Protection API (DPAPI)

Get-Content (gc/cat/type)

$password = gc "$env:userprofile\desktop\password.txt" | ConvertTo-SecureString читать хэш пароля из файла с помощью ключей, хранящихся в профиле текущего пользователя, который невозможно прочитать на другом копьютере

AES Key

$AESKey = New-Object Byte[] 32

[Security.Cryptography.RNGCryptoServiceProvider]::Create().GetBytes($AESKey)

$AESKey | Out-File "C:\password.key"

$Cred.Password | ConvertFrom-SecureString -Key (Get-Content "C:\password.key") | Set-Content "C:\password.txt" сохранить пароль в файл используя внешний ключ

$pass = Get-Content "C:\password.txt" | ConvertTo-SecureString -Key (Get-Content "\\Server\Share\password.key") расшифровать пароль на втором компьютере

WinEvent

Get-WinEvent -ListLog * отобразить все доступные журналы логов

Get-WinEvent -ListLog * | where RecordCount -ne 0 | where RecordCount -ne $null | sort -Descending RecordCount отобразить не пустые журналы с сортировкой по кол-ву записей

Get-WinEvent -ListProvider * | ft отобразить всех провайдеров приложений

Get-WinEvent -ListProvider GroupPolicy найти в какой журнал LogLinks {Application} пишутся логи приложения

Get-WinEvent -ListProvider *smb*

Get-WinEvent -ListLog * | where logname -match SMB | sort -Descending RecordCount найти все журналы по имени

Get-WinEvent -LogName "Microsoft-Windows-SmbClient/Connectivity"

Get-WinEvent -ListProvider *firewall*

Filter XPath/Hashtable

Get-WinEvent -FilterHashtable @{LogName="Security";ID=4624} найти логи по ID в журнале Security

Get-WinEvent -FilterHashtable @{LogName="System";Level=2} найти все записи ошибки (1 - критический, 3 - предупреждение, 4 - сведения)

Get-WinEvent -FilterHashtable @{LogName="System";Level=2;ProviderName="Service Control Manager"} отфильтровать по имени провайдера

([xml](Get-WinEvent -FilterHashtable @{LogName="Security";ID=4688} -MaxEvents 1).ToXml()).Event.EventData.Data отобразить все свойства, хранимые в EventData (Message)

Get-WinEvent -FilterHashtable @{logname="security";ID=4688} -MaxEvents 1 | select timecreated,{$_.Properties[5].value} отфильтровать время события и имя запущенного процесса

$query = '

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[System[EventID=4688]] and

*[EventData[Data[@Name="NewProcessName"]="C:\Windows\System32\autochk.exe" or Data[@Name="NewProcessName"]="C:\Windows\System32\services.exe"]]

</Select>

</Query>

</QueryList>

'

Get-WinEvent -LogName Security -FilterXPath $query

Reboot

$query = '

<QueryList>

<Query Id="0" Path="System">

<Select Path="System">

*[

System[

EventID=41 or

EventID=1074 or

EventID=1076 or

EventID=6005 or

EventID=6006 or

EventID=6008 or

EventID=6009 or

EventID=6013

]

]

</Select>

</Query>

</QueryList>

'

Get-WinEvent -LogName System -FilterXPath $query

41 ` Система была перезагружена без корректного завершения работы.

1074` Система была корректного выключена пользователем или процессом.

1076` Следует за Event ID 6008 и означает, что первый пользователь (с правом выключения системы) подключившийся к серверу после неожиданной перезагрузки или выключения, указал причину этого события.

6005` Запуск "Журнала событий Windows" (Event Log). Указывает на включение системы.

6006` Остановка «Журнала событий Windows». Указывает на выключение системы.

6008` Предыдущее выключение системы было неожиданным.

6009` Версия операционной системы, зафиксированная при загрузке системы.

6013` Время работы системы (system uptime) в секундах.

Logon

$srv = "localhost"

$FilterXPath = '<QueryList><Query Id="0"><Select>*[System[EventID=21]]</Select></Query></QueryList>'

$RDPAuths = Get-WinEvent -ComputerName $srv -LogName "Microsoft-Windows-TerminalServices-LocalSessionManager/Operational" -FilterXPath $FilterXPath

[xml[]]$xml = $RDPAuths | Foreach

$EventData = Foreach ($event in $xml.Event)

$EventData | ft

EventLog

Get-EventLog -List отобразить все корневые журналы логов и их размер

Clear-EventLog Application очистить логи указанного журнала

Get-EventLog -LogName Security -InstanceId 4624 найти логи по ID в журнале Security

Firewall

$days = 5

$obj =

$fw = Get-WinEvent "Microsoft-Windows-Windows Firewall With Advanced Security/Firewall"

foreach ($temp_fw in $fw)

$obj | Where-Object time -gt (Get-Date).AddDays(-$days)

New-NetFirewallRule -Profile Any -DisplayName "Open Port 135 RPC" -Direction Inbound -Protocol TCP -LocalPort 135 открыть in-порт

Get-NetFirewallRule | where DisplayName -match kms | select * найти правило по имени

Get-NetFirewallPortFilter | where LocalPort -like 80 найти действующие правило по номеру порта

Get-NetFirewallRule -Enabled True -Direction Inbound | select -Property DisplayName,

,

,

,

,

Enabled,Profile

Firewall-Manager

Install-Module Firewall-Manager

Export-FirewallRules -Name * -CSVFile $home\documents\fw.csv -Inbound -Outbound -Enabled -Disabled -Allow -Block (фильтр правил для экспорта)

Import-FirewallRules -CSVFile $home\documents\fw.csv

Defender

Import-Module Defender

Get-Command -Module Defender

Get-MpComputerStatus

(Get-MpComputerStatus).AntivirusEnabled статус работы антивируса

$session = NewCimSession -ComputerName hostname подключиться к удаленному компьютеру, используется WinRM

Get-MpComputerStatus -CimSession $session | fl fullscan* узнать дату последнего сканирования на удаленном компьютере

Get-MpPreference настройки

(Get-MpPreference).ScanPurgeItemsAfterDelay время хранения записей журнала защитника в днях

Set-MpPreference -ScanPurgeItemsAfterDelay 30 изменить время хранения

ls "C:\ProgramData\Microsoft\Windows Defender\Scans\History"

Get-MpPreference | select disable* отобразить статус всех видов проверок/сканирований

Set-MpPreference -DisableRealtimeMonitoring $true отключить защиту Defender в реальном времени (использовать только ручное сканирование)

Set-MpPreference -DisableRemovableDriveScanning $false включить сканирование USB накопителей

Get-MpPreference | select excl* отобразить список всех исключений

(Get-MpPreference).ExclusionPath

Add-MpPreference -ExclusionPath C:\install добавить директорию в исключение

Remove-MpPreference -ExclusionPath C:\install удалить из исключения

New-ItemProperty -Path "HKLM:\SOFTWARE\Policies\Microsoft\Windows Defender" -Name DisableAntiSpyware -Value 1 -PropertyType DWORD -Force полностью отключить Windows Defender

Set-MpPreference -SignatureDefinitionUpdateFileSharesSources \\FileShare1\Updates для обновления из сетевой папки нужно предварительно скачать файлы с сигнатурами баз с сайта https://www.microsoft.com/security/portal/definitions/adl.aspx и поместить в сетевой каталог Update-MpSignature -UpdateSource FileShares изменить источник обновлений (MicrosoftUpdateServer – сервера обновлений MS в интернете, InternalDefinitionUpdateServer — внутренний WSUS сервер)

Update-MpSignature обновить сигнатуры

Start-MpScan -ScanType QuickScan быстрая проверка или FullScan

Start-MpScan -ScanType FullScan -AsJob

Set-MpPreference -RemediationScheduleDay 1-7 выбрать дни, начиная с воскресенья или 0 каждый день, 8 - сбросить

Set-MpPreference -ScanScheduleQuickScanTime 14:00:00

Start-MpScan -ScanType CustomScan -ScanPath "C:\Program Files" сканировать выбранную директорию

Get-MpThreat история угроз и тип угрозы (ThreatName: HackTool/Trojan)

Get-MpThreatCatalog список известных видов угроз

Get-MpThreatDetection история защиты (активных и прошлые) и ID угрозы

Get-MpThreat -ThreatID 2147760253

ls "C:\ProgramData\Microsoft\Windows Defender\Quarantine\" директория хранения файлов в карантине

cd "C:\Program Files\Windows Defender\"

.\MpCmdRun.exe -restore -name $ThreatName восстановить файл из карантина

.\MpCmdRun.exe -restore -filepath $path_file

DISM

Get-Command -Module Dism -Name *Driver*

Export-WindowsDriver -Online -Destination C:\Users\Lifailon\Documents\Drivers\ извлечение драйверов из текущей системы (C:\Windows\System32\DriverStore\FileRepository), выгружает список файлов, которые необходимы для установки драйвера (dll,sys,exe) в соответствии со списком файлов, указанных в секции [CopyFiles] inf-файла драйвера.

Export-WindowsDriver -Path C:\win_image -Destination C:\drivers извлечь драйвера из офлайн образа Windows, смонтированного в каталог c:\win_image

$BackupDrivers = Export-WindowsDriver -Online -Destination C:\Drivers

$BackupDrivers | ft Driver,ClassName,ProviderName,Date,Version,ClassDescription список драйверов в объектном представлении

$BackupDrivers | where classname -match printer

pnputil.exe /add-driver C:\drivers\*.inf /subdirs /install установить все (параметр subdirs) драйвера из указанной папки (включая вложенные)

sfc /scannow проверить целостность системных файлов с помощью утилиты SFC (System File Checker), в случае поиска ошибок, попробует восстановить их оригинальные копии из хранилища системных компонентов Windows (каталог C:\Windows\WinSxS). Вывод работы логируется в C:\Windows\Logs\CBS с тегом SR

Get-ComputerInfo | select * подробная информация о системе (WindowsVersion,WindowsEditionId,Bios)

Get-WindowsImage -ImagePath E:\sources\install.wim список доступных версий в образе

Repair-WindowsImage -Online –ScanHealth

Repair-WindowsImage -Online -RestoreHealth восстановление хранилища системных компонентов

Repair-WindowsImage -Online -RestoreHealth -Source E:\sources\install.wim:3 –LimitAccess восстановление в оффлайн режиме из образа по номеру индекса

Scheduled

$Trigger = New-ScheduledTaskTrigger -At 01:00am -Daily 1:00 ночи

$Trigger = New-ScheduledTaskTrigger –AtLogon запуск при входе пользователя в систему

$Trigger = New-ScheduledTaskTrigger -AtStartup при запуске системы

$User = "NT AUTHORITY\SYSTEM"

$Action = New-ScheduledTaskAction -Execute "PowerShell.exe" -Argument "$home\Documents\DNS-Change-Tray-1.3.ps1"

$Action = New-ScheduledTaskAction -Execute "PowerShell.exe" -Argument "-NoProfile -NoLogo -NonInteractive -ExecutionPolicy Unrestricted -WindowStyle Hidden -File $home\Documents\DNS-Change-Tray-1.3.ps1"

Register-ScheduledTask -TaskName "DNS-Change-Tray-Startup" -Trigger $Trigger -User $User -Action $Action -RunLevel Highest –Force

Get-ScheduledTask | ? state -ne Disabled список всех активных заданий

Start-ScheduledTask DNS-Change-Tray-Startup запустить задание немедленно

Get-ScheduledTask DNS-Change-Tray-Startup | Disable-ScheduledTask отключить задание

Get-ScheduledTask DNS-Change-Tray-Startup | Enable-ScheduledTask включить задание

Unregister-ScheduledTask DNS-Change-Tray-Startup удалить задание

Export-ScheduledTask DNS-Change-Tray-Startup | Out-File $home\Desktop\Task-Export-Startup.xml экспортировать задание в xml

Register-ScheduledTask -Xml (Get-Content $home\Desktop\Task-Export-Startup.xml | Out-String) -TaskName "DNS-Change-Tray-Startup"

Network

ping

Test-Connection -Count 1 $srv1, $srv2 отправить icmp-пакет двум хостам

Test-Connection $srv -ErrorAction SilentlyContinue не выводить ошибок, если хост не отвечает

Test-Connection -Source $srv1 -ComputerName $srv2 пинг с удаленного компьютера

Test-PingNetwork -Network 192.168.3.0

Test-PingNetwork -Network 192.168.3.0 -Timeout 1000

Get-CimInstance -Class Win32_PingStatus -Filter "Address='127.0.0.1'"

Get-CimInstance -Class Win32_PingStatus -Filter "Address='127.0.0.1'" | Format-Table -Property Address,ResponseTime,StatusCode -Autosize 0 - успех

'127.0.0.1','8.8.8.8' | ForEach-Object -Process {Get-CimInstance -Class Win32_PingStatus -Filter ("Address='$_'") | Select-Object -Property Address,ResponseTime,StatusCode}

$ips = 1..254 | ForEach-Object -Process {'192.168.1.' + $_} сформировать массив из ip-адресов подсети

dhcp

Get-CimInstance -Class Win32_NetworkAdapterConfiguration -Filter "DHCPEnabled=$true" отобразить адаптеры с включенным DHCP

$wql = 'SELECT * from Win32_NetworkAdapterConfiguration WHERE IPEnabled=True and DHCPEnabled=False'

Invoke-CimMethod -MethodName ReleaseDHCPLease -Query $wql включение DHCP на всех адаптерах

Invoke-CimMethod -ClassName Win32_NetworkAdapterConfiguration -MethodName ReleaseDHCPLeaseAll отменить аренду адресов DHCP на всех адаптерах

Invoke-CimMethod -ClassName Win32_NetworkAdapterConfiguration -MethodName RenewDHCPLeaseAll обновить аренду адресов DHCP на всех адаптерах

port

tnc $srv -p 5985

tnc $srv -CommonTCPPort WINRM HTTP,RDP,SMB

tnc ya.ru –TraceRoute -Hops 2 TTL=2

tnc ya.ru -DiagnoseRouting маршрутизация до хоста, куда (DestinationPrefix: 0.0.0.0/0) через (NextHop: 192.168.1.254)

netstat

netstat -anop tcp -n/-f/-b

Get-NetTCPConnection -State Established,Listen | ? LocalPort -Match 3389

Get-NetTCPConnection -State Established,Listen | ? RemotePort -Match 22

Get-NetUDPEndpoint | ? LocalPort -Match 514 netstat -ap udp`

nslookup

nslookup ya.ru 1.1.1.1 с указанием DNS сервера

nslookup -type=any ya.ru указать тип записи

Resolve-DnsName ya.ru -Type MX ALL,ANY,A,NS,SRV,CNAME,PTR,TXT(spf)

[System.Net.Dns]::GetHostEntry("ya.ru")

ipconfig

Get-NetIPConfiguration

Get-NetIPConfiguration -InterfaceIndex 14 -Detailed

Adapter

Get-NetAdapter

Set-NetIPInterface -InterfaceIndex 14 -Dhcp Disabled отключить DHCP

Get-NetAdapter -InterfaceIndex 14 | New-NetIPAddress –IPAddress 192.168.3.99 -DefaultGateway 192.168.3.1 -PrefixLength 24 задать/добавить статический IP-адрес

Set-NetIPAddress -InterfaceIndex 14 -IPAddress 192.168.3.98 изменить IP-адреас на адаптере

Remove-NetIPAddress -InterfaceIndex 14 -IPAddress 192.168.3.99 удалить IP-адрес на адаптере

Set-NetIPInterface -InterfaceIndex 14 -Dhcp Enabled включить DHCP

DNSClient

Get-DNSClientServerAddress список интерфейсов и настроенные на них адреса DNS сервера

Set-DNSClientServerAddress -InterfaceIndex 14 -ServerAddresses 8.8.8.8 изменить адрес DNS сервера на указанного интерфейсе

DNSCache

Get-DnsClientCache отобразить кэшированные записи клиента DNS

Clear-DnsClientCache очистить кэш

Binding

Get-NetAdapterBinding -Name Ethernet -IncludeHidden -AllBindings

Get-NetAdapterBinding -Name "Беспроводная сеть" -DisplayName "IP версии 6 (TCP/IPv6)" | Set-NetAdapterBinding -Enabled $false отключить IPv6 на адаптере

TCPSetting

Get-NetTCPSetting

Set-NetTCPSetting -SettingName DatacenterCustom,Datacenter -CongestionProvider DCTCP настраивает провайдера управления перегрузкой (Congestion Control Provider) на DCTCP (Data Center TCP) для профилей TCP с именами DatacenterCustom и Datacenter

Set-NetTCPSetting -SettingName DatacenterCustom,Datacenter -CwndRestart True включает функцию перезапуска окна перегрузки (Congestion Window Restart, CwndRestart) для указанных профилей TCP. Это означает, что после периода идле (когда нет передачи данных) TCP окно перегрузки будет сбрасываться

Set-NetTCPSetting -SettingName DatacenterCustom,Datacenter -ForceWS Disabled отключает принудительное масштабирование окна (Forced Window Scaling) для указанных профилей TCP. Масштабирование окна — это механизм, который позволяет увеличивать размер окна перегрузки TCP, чтобы улучшить производительность передачи данных по сети с высокой пропускной способностью и большой задержкой

hostname

$env:computername

hostname.exe

(Get-CIMInstance CIM_ComputerSystem).Name

(New-Object -ComObject WScript.Network).ComputerName

[System.Environment]::MachineName

[System.Net.Dns]::GetHostName()

arp

ipconfig /all | Select-String "физ" grep

Get-NetNeighbor -AddressFamily IPv4

Get-ARP -search 192.168.3.100

Get-ARP -search 192.168.3.100 -proxy dc-01

Network Adapter Statistics

netstat -se

Get-NetAdapterStatistics

SpeedTest

iPerf

Install

$url = .browser_download_url

Invoke-RestMethod $url -OutFile $home\Downloads\iperf.zip

New-Item "$home\Documents\iperf3" -Type Directory | Out-Null

Expand-Archive -Path "$home\Downloads\iperf.zip" -OutputPath "$home\Documents\iperf3"

Remove-Item "$home\Downloads\iperf*" -Force -Recurse

& "$home\Documents\iperf3\iperf3.exe" -h

Env-Update-Exec-Path

$EnvPath = [Environment]::GetEnvironmentVariable("Path", [EnvironmentVariableTarget]::Machine)

$EnvPath -split ";"

$iperfPath = "$home\Documents\iperf3\"

$EnvAddPath = $EnvPath + ";" + $iperfPath

[Environment]::SetEnvironmentVariable("Path", $EnvAddPath, [EnvironmentVariableTarget]::Machine)

-split ";"

iperf3 -h

iPerf-GUI

Invoke-RestMethod "https://github.com/Lifailon/iPerf-GUI/raw/rsa/iPerf-GUI-Install.exe" -OutFile "$home\Downloads\iPerf-GUI-Install.exe" скачать установочную версию собранную с помощью WinRAR

Start-Process -FilePath "$home\Downloads\iPerf-GUI-Install.exe" -ArgumentList "/S" -NoNewWindow -Wait установить в тихом режиме

iPerf-Docker

echo '

FROM alpine:latest

RUN apk update && apk add --no-cache iperf3

ENV PORT=5201

EXPOSE $PORT

CMD ["sh", "-c", "iperf3 -s -p $PORT"]

' > Dockerfile

docker build -t iperf3-alpine-server .

docker run -d -p 5201:5201 --name iperf3-alpine-server iperf3-alpine-server

Server

iperf3 -s запуск сервера

iperf3 -s -D запустить сервер в фоновом режиме как службу (–daemon)

Get-NetTCPConnection -State Established,Listen | ? LocalPort -Match 5201 проверить, что порт сервера слушает

Get-Process -Id $(Get-NetTCPConnection -State Established,Listen | ? LocalPort -Match 5201).OwningProcess получить процесс по порту

Get-Process iperf3 | Stop-Process остановить процесс

iperf3 -s -D --logfile "$home\Documents\iperf3\iperf3.log" перенаправить вывод в лог файл

iperf3 -s -p 5211 указать порт, на котором будет слушать сервер или отправлять запросы клиент

iperf3 -s -p 5211 -f M изменить формат выводимых данных (измерять в байтах а не в битах, доступные значения: K,M,G,T)

iperf3 -s -p 5211 -f M -J вывод в формате json

iperf3 -s -p 5211 -f M -V вывод подробной информации

Client

iperf3 -c 192.168.3.100 -p 5211 подключение к серверу (по умолчанию проверяется отдача на сервер с клиента)

iperf3 -c 192.168.3.100 -p 5211 -R обратный тест, проверка скачивания с сервера (–reverse, сервер отправляет данные клиенту)

iperf3 -c 192.168.3.100 -p 5211 -R -P 2 количество одновременных потоков ([SUM] - суммарная скорость нескольки потоков)

iperf3 -c 192.168.3.100 -p 5211 -R -4 использовать только IPv4

iperf3 -c 192.168.3.100 -p 5211 -R -u использовать UDP вместо TCP

iperf3 -c 192.168.3.100 -p 5211 -R -u -b 2mb установить битрейт в 2.00 Mbits/sec для UDP (по умолчанию 1 Мбит/сек, для TCP не ограничено)

iperf3 -c 192.168.3.100 -p 5211 -R -t 30 время одного теста в секундах (по умолчанию 10 секунд)

iperf3 -c 192.168.3.100 -p 5211 -R -n 1gb указать объем данных для проверки (применяется вместо времени -t)

iperf3 -c 192.168.3.100 -p 5211 -R --get-server-output вывести вывод сервера на клиенте

Output

sender upload (скорость передачи на удаленный сервер)

receiver download (скорость скачивания с удаленного сервера)

Interval общее время сканирования

Transfer кол-во переданных и полученных МБайт

Bandwidth скорость передачи (измеряется в Мбит/c)

PS-iPerf

Install-Module ps-iperf -Repository NuGet

Import-Module PS-iPerf

Start-iPerfServer -Port 5211 запустить сервер

Get-iPerfServer статус работы сервера

Stop-iPerfServer остановить сервер

Connect-iPerfServer -Server 192.168.3.100 -Port 5211 -MBytes 500 -Download подключиться к серверу и скачать 500 МБайт

$SpeedTest = Connect-iPerfServer -Server 192.168.3.100 -Port 5211 -MBytes 500 -LogWrite передать 500 МБайт на сервер (вести запись в лог-файл)

$SpeedTest.Intervals метрики измерений

Get-iPerfLog прочитать лог-файл

RDP

Get-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber" отобразить номер текущего RDP порта

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" -Name "PortNumber" -Value "3390" изменить RDP-порт

$(Get-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\" -Name "fDenyTSConnections").fDenyTSConnections если 0, то включен

Set-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\Terminal Server\" -Name "fDenyTSConnections" -Value 0 включить RDP

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

(gcim -Class Win32_TerminalServiceSetting -Namespace root\CIMV2\TerminalServices).SetAllowTSConnections(0) включить RDP (для Windows Server)

Get-Service TermService | Restart-Service -Force перезапустить rdp-службу

New-NetFirewallRule -Profile Any -DisplayName "RDP 3390" -Direction Inbound -Protocol TCP -LocalPort 3390 открыть RDP-порт

IPBan

auditpol /get /category:* отобразить все политики аудита

auditpol /get /category:Вход/выход отобразить локальные политики аудита для Входа и Выхода из системы

auditpol /set /subcategory:"Вход в систему" /success:enable /failure:enable включить локальные политики - Аудит входа в систему

auditpol /set /subcategory:"Выход из системы" /success:enable /failure:enable

$url = $($(Invoke-RestMethod https://api.github.com/repos/DigitalRuby/IPBan/releases/latest).assets | Where-Object name -match ".+win.+x64.+").browser_download_url получить ссылку для загрузки последней версии

$version = $(Invoke-RestMethod https://api.github.com/repos/DigitalRuby/IPBan/releases/latest).tag_name получить номер последней версии

$path = "$home\Documents\ipban-$version" путь для установки

Invoke-RestMethod $url -OutFile "$home\Downloads\IPBan-$version.zip" скачать дистрибутив

Expand-Archive "$home\Downloads\ipban-$version.zip" -DestinationPath $path разархивировать в путь для установки

Remove-Item "$home\Downloads\ipban-$version.zip" удалить дистрибутив

sc create IPBan type=own start=delayed-auto binPath="$path\DigitalRuby.IPBan.exe" DisplayName=IPBan создать службу

Get-Service IPBan статус службы

$conf = $(Get-Content "$path\ipban.config") читаем конфигурацию

$conf = $conf -replace '<add key="Whitelist" value=""/>','<add key="Whitelist" value="192.168.3.0/24"/>' добавить в белый лист домашнюю сеть для исключения

$conf = $conf -replace '<add key="ProcessInternalIPAddresses" value="false"/>','<add key="ProcessInternalIPAddresses" value="true"/>' включить обработку локальных (внутренних) ip-адресов

$conf = $conf -replace '<add key="FailedLoginAttemptsBeforeBanUserNameWhitelist" value="20"/>','<add key="FailedLoginAttemptsBeforeBanUserNameWhitelist" value="5"/>' указать количество попыток подключения до блокировки

$conf = $conf -replace '<add key="ExpireTime" value="01:00:00:00"/>','<add key="ExpireTime" value="00:01:00:00"/>' задать время блокировки 1 час

$conf > "$path\ipban.config" обновить конфигурацию

Get-Service IPBan | Start-Service запустить службу

Get-NetFirewallRule | Where-Object DisplayName -Match "IPBan" | ForEach-Object {

$Name = $_.DisplayName

Get-NetFirewallAddressFilter -AssociatedNetFirewallRule $_ | Select-Object @{Name="Name"; Expression={$Name}},LocalIP,RemoteIP

} # отобразить область применения правил Брандмауэра для IPBan

Get-Content -Wait "$path\logfile.txt" читать лог

Get-Service IPBan | Stop-Service остановить службу

sc delete IPBan удалить службу

shutdown

shutdown /r /o перезагрузка в безопасный режим

shutdown /s /t 600 /c "Power off after 10 minutes" выключение

shutdown /s /f принудительное закрытие приложений

shutdown /a отмена

shutdown /r /t 0 /m \\192.168.3.100

Restart-Computer -ComputerName 192.168.3.100 -Protocol WSMan через WinRM

Restart-Computer –ComputerName 192.168.3.100 –Force через WMI

Set-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\PolicyManager\default\Start\HideShutDown" -Name "value" -Value 1 скрыть кнопку выключения

Set-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\PolicyManager\default\Start\HideRestart" -Name "value" -Value 1 скрыть кнопку перезагрузки

LocalAccounts

Get-Command -Module Microsoft.PowerShell.LocalAccounts

Get-LocalUser список пользователей

Get-LocalGroup список групп

New-LocalUser "1C" -Password $Password -FullName "1C Domain" создать пользователя

Set-LocalUser -Password $Password 1C изменить пароль

Add-LocalGroupMember -Group "Administrators" -Member "1C" добавить в группу Администраторов

Get-LocalGroupMember "Administrators" члены группы

| %

SMB

Get-SmbServerConfiguration

Set-SmbServerConfiguration -EnableSMB1Protocol $false -Force отключить протокол SMB v1

Get-WindowsFeature | Where-Object {$_.name -eq "FS-SMB1"} | ft Name,Installstate модуль ServerManager, проверить установлен ли компонент SMB1

Install-WindowsFeature FS-SMB1 установить SMB1

Uninstall-WindowsFeature –Name FS-SMB1 –Remove удалить SMB1 клиента (понадобится перезагрузка)

Get-WindowsOptionalFeature -Online модуль DISM, для работы с компонентами Windows

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol -Remove удалить SMB1

Set-SmbServerConfiguration –AuditSmb1Access $true включить аудит SMB1

Get-SmbConnection список активных сессий и используемая версия SMB (Dialect)

Get-SmbOpenFile | select ClientUserName,ClientComputerName,Path,SessionID список открытых файлов

Get-SmbShare список сетевых папок

New-SmbShare -Name xl-share -Path E:\test создать новую общую сетевую папку (расшарить)

-EncryptData $True включить шифрование SMB

-Description имя в сетевом окружении

-ReadAccess "domain\username" доступ на чтение

-ChangeAccess доступ на запись

-FullAccess полный доступ

-NoAccess ALL нет прав

-FolderEnumerationMode [AccessBased | Unrestricted] позволяет скрыть в сетевой папке объекты, на которых у пользователя нет доступа с помощью Access-Based Enumeration (ABE)

Get-SmbShare xl-share | Set-SmbShare -FolderEnumerationMode AccessBased ключить ABE для всех расшаренных папок

Remove-SmbShare xl-share -force удалить сетевой доступ (шару)

Get-SmbShareAccess xl-share вывести список доступов безопасности к шаре

Revoke-SmbShareAccess xl-share -AccountName Everyone –Force удалить группу из списка доступов

Grant-SmbShareAccess -Name xl-share -AccountName "domain\XL-Share" -AccessRight Change –force изменить/добавить разрешения на запись (Full,Read)

Grant-SmbShareAccess -Name xl-share -AccountName "все" -AccessRight Change –force

Block-SmbShareAccess -Name xl-share -AccountName "domain\noAccess" -Force принудительный запрет

New-SmbMapping -LocalPath X: -RemotePath \\$srv\xl-share -UserName support4 -Password password –Persistent $true подключить сетевой диск

-Persistent восстановление соединения после отключения компьютера или сети

-SaveCredential позволяет сохранить учетные данные пользователя для подключения в диспетчер учетных данных Windows Credential Manager

Stop-Process -Name "explorer" | Start-Process -FilePath "C:\Windows\explorer.exe" перезапустить процесс для отображения в проводнике

Get-SmbMapping список подключенных сетевых дисков

Remove-SmbMapping X: -force отмонтировать сетевой диск

$CIMSession = New-CIMSession –Computername $srv создать сеанс CIM (аудентификация на SMB)

Get-SmbOpenFile -CIMSession $CIMSession | select ClientUserName,ClientComputerName,Path | Out-GridView -PassThru | Close-SmbOpenFile -CIMSession $CIMSession -Confirm:$false –Force закрыть файлы (открыть к ним сетевой доступ)

Get-Acl

(Get-Acl \\$srv\xl-share).access доступ ACL на уровне NTFS

Get-Acl C:\Drivers | Set-Acl C:\Distr скопировать NTFS разрешения с одной папки и применить их на другую

NTFSSecurity

Install-Module -Name NTFSSecurity -force

Get-Item "\\$srv\xl-share" | Get-NTFSAccess

Add-NTFSAccess -Path "\\$srv\xl-share" -Account "domain\xl-share" -AccessRights Fullcontrol -PassThru добавить

Remove-NTFSAccess -Path "\\$srv\xl-share" -Account "domain\xl-share" -AccessRights FullControl -PassThru удалить

Get-ChildItem -Path "\\$srv\xl-share" -Recurse -Force | Clear-NTFSAccess удалить все разрешения, без удаления унаследованных разрешений

Get-ChildItem -Path "\\$srv\xl-share" -Recurse -Force | Enable-NTFSAccessInheritance включить NTFS наследование для всех объектов в каталоге

Storage

Get-Command -Module Storage

Get-Disk список логических дисков

Get-Partition отобразить разделы на всех дисках

Get-Volume список логичких разделов

Get-PhysicalDisk список физических дисков

Initialize-Disk 1 –PartitionStyle MBR инициализировать диск

New-Partition -DriveLetter D –DiskNumber 1 -Size 500gb создать раздел (выделить все место -UseMaximumSize)

Format-Volume -DriveLetter D -FileSystem NTFS -NewFileSystemLabel Disk-D форматировать раздел

Set-Partition -DriveLetter D -IsActive $True сделать активным

Remove-Partition -DriveLetter D –DiskNumber 1 удалить раздел

Clear-Disk -Number 1 -RemoveData очистить диск

Repair-Volume –driveletter C –Scan Check disk

Repair-Volume –driveletter C –SpotFix

Repair-Volume –driverletter C -Scan –Cimsession $CIMSession

iSCSI

New-IscsiVirtualDisk -Path D:\iSCSIVirtualDisks\iSCSI2.vhdx -Size 20GB создать динамический vhdx-диск (для фиксированного размера -UseFixed)

New-IscsiServerTarget -TargetName iscsi-target-2 -InitiatorIds "IQN:iqn.1991-05.com.microsoft:srv3.contoso.com" создать Target

Get-IscsiServerTarget | fl TargetName, LunMappings

Connect-IscsiTarget -NodeAddress "iqn.1995-05.com.microsoft:srv2-iscsi-target-2-target" -IsPersistent $true подключиться инициатором к таргету

Get-IscsiTarget | fl

Disconnect-IscsiTarget -NodeAddress "iqn.1995-05.com.microsoft:srv2-iscsi-target-2-target" -Confirm:$false отключиться

WSUS

Get-Hotfix | Sort-Object -Descending InstalledOn список установленных обновлений (информация из cimv2)

Get-Hotfix -Description "Security update"

Get-CimInstance Win32_QuickFixEngineering

Get-Service uhssvc служба Microsoft Health Update Tools, которая отвечает за предоставление обновлений

WindowsUpdate

Get-Command -Module WindowsUpdate

Get-WindowsUpdateLog формирует отчет в $home\AppData\Local\Temp\WindowsUpdateLog в формате csv

PSWindowsUpdate

Install-Module -Name PSWindowsUpdate -Scope CurrentUser

Import-Module PSWindowsUpdate

Get-Command -Module PSWindowsUpdate

Get-WindowsUpdate список обновлений для скачать и установить с сервера WSUS или Microsoft Update

Get-WindowsUpdate -Download загрузить все обновления

Get-WindowsUpdate –Install установить все обновления

Install-WindowsUpdate -MicrosoftUpdate -AcceptAll -IgnoreReboot установить все обновления без перезагрузки

Get-WindowsUpdate -KBArticleID KB2267602, KB4533002 -Install

Get-WindowsUpdate -KBArticleID KB2538243 -Hide скрыть обновления, что бы они никогда не устанавливались

Get-WindowsUpdate –IsHidden отобразить скрытые обновления (Hide-WindowsUpdate)

Remove-WindowsUpdate -KBArticleID KB4011634 -NoRestart удалить обновление

Uninstall-WindowsUpdate удалить обновление

Add-WUServiceManager регистрация сервера обновления (Windows Update Service Manager)

Enable-WURemoting включить правила Windows Defender, разрешающие удаленное использование командлета PSWindowsUpdate

Get-WUApiVersion версия Windows Update Agent

Get-WUHistory список всех установленных обновлений (история обновлений)

Get-WUHistory | Where-Object {$_.Title -match "KB4517389"} поиск обновления

Get-WULastResults даты последнего поиска и установки обновлений

Get-WURebootStatus проверить, нужна ли перезагрузка для применения конкретного обновления

Get-WUServiceManager выводит источники обновлений

Get-WUInstallerStatus статус службы Windows Installer

Remove-WUServiceManager отключить Windows Update Service Manager

UpdateServices

Install-WindowsFeature -Name UpdateServices-RSAT установить роль UpdateServices

$UpdateScope = New-Object Microsoft.UpdateServices.Administration.UpdateScope

[enum]::GetValues([Microsoft.UpdateServices.Administration.ApprovedStates]) список утвержденных состояний

[enum]::GetValues([Microsoft.UpdateServices.Administration.UpdateInstallationStates]) статус установки (неизвестный, непригодный, не установлен, скачено, установлен, неуспешный, установлен и ожидает перезагрузки, все)

$UpdateScope.ApprovedStates = [Microsoft.UpdateServices.Administration.ApprovedStates]"NotApproved" выставляем статус не утвержденных обновлений на сервере WSUS

$UpdateScope.IncludedInstallationStates = [Microsoft.UpdateServices.Administration.UpdateInstallationStates]"NotInstalled" выставляем статус не установленных обновлений

$UpdateScope.IncludedInstallationStates = [Microsoft.UpdateServices.Administration.UpdateInstallationStates]"NotInstalled,Downloaded" обновления загружены, но не установлены

PoshWSUS

Install-Module -Name PoshWSUS

Get-Command -Module PoshWSUS нужны права администратора

Add-PSWSUSClientToGroup добавление клиента в группу

Approve-PSWSUSUpdate утверждение обновления

Connect-PSWSUSDatabaseServer подключение к серверу базы данных WSUS

Connect-PSWSUSServer подключение к серверу WSUS

Deny-PSWSUSUpdate отклонение обновления

Disconnect-PSWSUSServer отключение от сервера WSUS

Export-PSWSUSMetaData экспорт метаданных WSUS

Get-PoshWSUSSyncUpdateCategories получение категорий обновлений для синхронизации

Get-PoshWSUSSyncUpdateClassifications получение классификаций обновлений для синхронизации

Get-PSWSUSCategory получение категории WSUS

Get-PSWSUSChildServer получение дочернего сервера WSUS

Get-PSWSUSClassification получение классификации WSUS

Get-PSWSUSClient получение информации о клиенте

Get-PSWSUSClientGroupMembership получение групповой принадлежности клиента

Get-PSWSUSClientPerUpdate получение информации о клиентах по обновлениям

Get-PSWSUSClientsInGroup получение клиентов в группе

Get-PSWSUSCommand получение информации о командах WSUS

Get-PSWSUSConfig получение конфигурации WSUS

Get-PSWSUSConfigEnabledUpdateLanguages получение включенных языков обновлений

Get-PSWSUSConfigProxyServer получение конфигурации прокси-сервера

Get-PSWSUSConfigSupportedUpdateLanguages получение поддерживаемых языков обновлений

Get-PSWSUSConfigSyncSchedule получение расписания синхронизации

Get-PSWSUSConfigSyncUpdateCategories получение категорий обновлений для синхронизации

Get-PSWSUSConfigSyncUpdateClassifications получение классификаций обновлений для синхронизации

Get-PSWSUSConfigUpdateFiles получение конфигурации файлов обновлений

Get-PSWSUSConfigUpdateSource получение источника обновлений

Get-PSWSUSConfiguration получение полной конфигурации WSUS

Get-PSWSUSContentDownloadProgress получение прогресса загрузки контента

Get-PSWSUSCurrentUserRole получение роли текущего пользователя

Get-PSWSUSDatabaseConfig получение конфигурации базы данных

Get-PSWSUSDownstreamServer получение конфигурации нижестоящего сервера

Get-PSWSUSEmailConfig получение конфигурации электронной почты

Get-PSWSUSEnabledUpdateLanguages получение включенных языков обновлений

Get-PSWSUSEvent получение событий WSUS

Get-PSWSUSGroup получение информации о группе

Get-PSWSUSInstallableItem получение информации об установленных элементах

Get-PSWSUSInstallApprovalRule получение правил утверждения установки

Get-PSWSUSProxyServer получение информации о прокси-сервере

Get-PSWSUSServer получение информации о сервере WSUS

Get-PSWSUSStatus получение статуса WSUS

Get-PSWSUSSubscription получение подписки WSUS

Get-PSWSUSSupportedUpdateLanguages получение поддерживаемых языков обновлений

Get-PSWSUSSyncEvent получение событий синхронизации

Get-PSWSUSSyncHistory получение истории синхронизаций

Get-PSWSUSSyncProgress получение прогресса синхронизации

Get-PSWSUSSyncSchedule получение расписания синхронизации

Get-PSWSUSUpdate получение информации об обновлении

Get-PSWSUSUpdateApproval получение информации об утверждении обновлений

Get-PSWSUSUpdateCategory получение категории обновлений

Get-PSWSUSUpdateClassification получение классификации обновлений

Get-PSWSUSUpdateFile получение файлов обновлений

Get-PSWSUSUpdateFiles получение списка файлов обновлений

Get-PSWSUSUpdatePerClient получение информации об обновлениях по клиентам

Get-PSWSUSUpdateSource получение источника обновлений

Get-PSWSUSUpdateSummary получение сводки по обновлениям

Get-PSWSUSUpdateSummaryPerClient получение сводки по обновлениям для каждого клиента

Get-PSWSUSUpdateSummaryPerGroup получение сводки по обновлениям для каждой группы

Import-PSWSUSMetaData импорт метаданных WSUS

New-PSWSUSComputerScope создание области охвата компьютеров

New-PSWSUSGroup создание новой группы

New-PSWSUSInstallApprovalRule создание правила утверждения установки

New-PSWSUSUpdateScope создание области охвата обновлений

Remove-PSWSUSClient удаление клиента

Remove-PSWSUSClientFromGroup удаление клиента из группы

Remove-PSWSUSGroup удаление группы

Remove-PSWSUSInstallApprovalRule удаление правила утверждения установки

Remove-PSWSUSUpdate удаление обновления

Reset-PSWSUSContent сброс контента WSUS

Resume-PSWSUSDownload возобновление загрузки

Resume-PSWSUSUpdateDownload возобновление загрузки обновлений

Set-PoshWsusClassification установка классификации WSUS

Set-PoshWSUSProduct установка продукта WSUS

Set-PSWSUSConfigEnabledUpdateLanguages установка включенных языков обновлений

Set-PSWSUSConfigProduct установка продукта конфигурации WSUS

Set-PSWsusConfigProxyServer установка прокси-сервера конфигурации WSUS

Set-PSWSUSConfigSyncSchedule установка расписания синхронизации

Set-PSWSUSConfigTargetingMode установка режима таргетирования

Set-PSWSUSConfigUpdateClassification установка классификации обновлений

Set-PSWSUSConfigUpdateFiles установка файлов обновлений

Set-PSWSUSConfigUpdateSource установка источника обновлений

Set-PSWSUSEmailConfig установка конфигурации электронной почты

Set-PSWSUSEnabledUpdateLanguages установка включенных языков обновлений

Set-PSWSUSInstallApprovalRule установка правила утверждения установки

Set-PSWSUSProxyServer установка прокси-сервера

Set-PSWSUSSyncSchedule установка расписания синхронизации

Set-PSWSUSTargetingMode установка режима таргетирования

Set-PSWSUSUpdateFiles установка файлов обновлений

Set-PSWSUSUpdateSource установка источника обновлений

Start-PSWSUSCleanup запуск очистки WSUS

Start-PSWSUSInstallApprovalRule запуск правила утверждения установки

Start-PSWSUSSync запуск синхронизации

Stop-PSWSUSDownload остановка загрузки

Stop-PSWSUSSync остановка синхронизации

Stop-PSWSUSUpdateDownload остановка загрузки обновлений

Test-PSWSUSDatabaseServerConnection тестирование подключения к серверу базы данных

ActiveDirectory

RSAT

Remote Server Administration Tools

DISM.exe /Online /add-capability /CapabilityName:Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0 /CapabilityName:Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Add-WindowsCapability –online –Name Rsat.Dns.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.DHCP.Tools~~~~0.0.1.0

Add-WindowsCapability –online –Name Rsat.FileServices.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.WSUS.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.CertificateServices.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.RemoteDesktop.Services.Tools~~~~0.0.1.0

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property DisplayName, State отобразить список установленных компанентов

Import-Module AD

$Session = New-PSSession -ComputerName $srv -Credential $cred

Export-PSsession -Session $Session -Module ActiveDirectory -OutputModule ActiveDirectory экспортировать модуль из удаленной сесси (например, с DC)

Remove-PSSession -Session $Session

Import-Module ActiveDirectory

Get-Command -Module ActiveDirectory

ADSI

Active Directory Service Interface

$d0 = $env:userdnsdomain

$d0 = $d0 -split "\."

$d1 = $d0[0]

$d2 = $d0[1]

$group = [ADSI]"LDAP://OU=Domain Controllers,DC=$d1,DC=$d2"

$group | select *

$Local_User = [ADSI]"WinNT://./Администратор,user"

$Local_User | Get-Member

$Local_User.Description

$Local_User.LastLogin время последней авторизации локального пользователя

LDAP

Lightweight Directory Access Protocol

$ldapsearcher = New-Object System.DirectoryServices.DirectorySearcher

$ldapsearcher.SearchRoot = "LDAP://OU=Domain Controllers,DC=$d1,DC=$d2"

$ldapsearcher.Filter = "(objectclass=computer)"

$dc = $ldapsearcher.FindAll().path

$usr = $env:username cписок групп текущего пользователя

$ldapsearcher = New-Object System.DirectoryServices.DirectorySearcher

$ldapsearcher.Filter = "(&(objectCategory=User)(samAccountName=$usr))"

$usrfind = $ldapsearcher.FindOne()

$groups = $usrfind.properties.memberof -replace "(,OU=.+)"

$groups = $groups -replace "(CN=)"

DC (Domain Component) - компонент доменного имени

OU (Organizational Unit) - организационные подразделения (type), используются для упорядочения объектов

Container - так же используется для упорядочения объектов, контейнеры в отличии от подраделений не могут быть переименованы, удалены, созданы или связаны с объектом групповой политики (Computers, Domain Controllers, Users)

DN (Distinguished Name) — уникальное имя объекта и местоположение в лесу AD. В DN описывается содержимое атрибутов в дереве (путь навигации), требуемое для доступа к конкретной записи или ее поиска

CN (Common Name) - общее имя

(Get-ADObject (Get-ADRootDSE).DefaultNamingContext -Properties wellKnownObjects).wellKnownObjects отобразить отобразить контейнеры по умолчанию

redircmp OU=Client Computers,DC=root,DC=domain,DC=local изменить контейнер компьютеров по умолчанию

redirusr изменить контейнер пользователей по умолчанию

LAPS

Local Admin Password Management

Import-module AdmPwd.ps импортировать модуль

Get-AdmPwdPassword -ComputerName NAME посмотреть пароль

Reset-AdmPwdPassword -ComputerName NAME изменить пароль

Get-ADComputer -Filter * -SearchBase "DC=$d1,DC=$d2" | Get-AdmPwdPassword -ComputerName {$_.Name} | select ComputerName,Password,ExpirationTimestamp | Out-GridView

Get-ADComputer -Identity $srv | Get-AdmPwdPassword -ComputerName {$_.Name} | select ComputerName,Password,ExpirationTimestamp

Recycle Bin

Удаленные объекты хранятся в корзине AD в течении времени захоронения (определяется в атрибуте домена msDS-deletedObjectLifetime), заданном для леса. По умолчанию это 180 дней. Если данный срок прошел, объект все еще остается в контейнере Deleted Objects, но большинство его атрибутов и связей очищаются (Recycled Object). После истечения периода tombstoneLifetime (по умолчанию также 180 дней, но можно увеличить) объект полностью удаляется из AD автоматическим процессом очистки.

Get-ADForest domain.local отобразить уровень работы леса

Set-ADForestMode -Identity domain.local -ForestMode Windows2008R2Forest -force увеличить уровень работы леса

Enable-ADOptionalFeature –Identity "CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=domain,DC=local" –Scope ForestOrConfigurationSet –Target "domain.local" включить корзину

Get-ADOptionalFeature "Recycle Bin Feature" | select-object name,EnabledScopes если значение EnabledScopes не пустое, значит в домене корзина Active Directory включена

Get-ADObject -Filter 'Name -like "*tnas*"' -IncludeDeletedObjects найти удаленную (Deleted: True) УЗ (ObjectClass: user) в AD